Arbeitsblatt: Informatik ohne Strom - Streng geheim

Material-Details

Material aus Informatik ohne Strom (PH Schwyz), aufbereitet im .doc Format, zur Anpassung.

Informatik

Gemischte Themen

klassenübergreifend

3 Seiten

Statistik

180331

1455

11

03.04.2018

Autor/in

stridli (Spitzname)

Land: Schweiz

Registriert vor 2006

Textauszüge aus dem Inhalt:

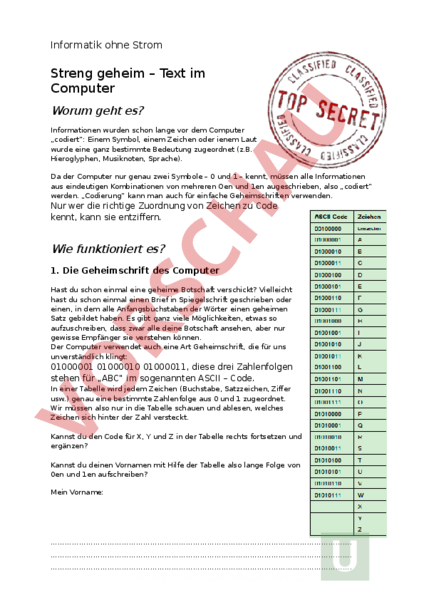

Informatik ohne Strom Streng geheim – Text im Computer Worum geht es? Informationen wurden schon lange vor dem Computer „codiert: Einem Symbol, einem Zeichen oder ienem Laut wurde eine ganz bestimmte Bedeutung zugeordnet (z.B. Hieroglyphen, Musiknoten, Sprache). Da der Computer nur genau zwei Symbole – 0 und 1 – kennt, müssen alle Informationen aus eindeutigen Kombinationen von mehreren Oen und 1en augeschrieben, also „codiert werden. „Codierung kann man auch für einfache Geheimschriften verwenden. Nur wer die richtige Zuordnung von Zeichen zu Code kennt, kann sie entziffern. Wie funktioniert es? 1. Die Geheimschrift des Computer Hast du schon einmal eine geheime Botschaft verschickt? Vielleicht hast du schon einmal einen Brief in Spiegelschrift geschrieben oder einen, in dem alle Anfangsbuchstaben der Wörter einen geheimen Satz gebildet haben. Es gibt ganz viele Möglichkeiten, etwas so aufzuschreiben, dass zwar alle deine Botschaft ansehen, aber nur gewisse Empfänger sie verstehen können. Der Computer verwendet auch eine Art Geheimschrift, die für uns unverständlich klingt: 01000001 01000010 01000011, diese drei Zahlenfolgen stehen für „ABC im sogenannten ASCII – Code. In einer Tabelle wird jedem Zeichen (Buchstabe, Satzzeichen, Ziffer usw.) genau eine bestimmte Zahlenfolge aus 0 und 1 zugeordnet. Wir müssen also nur in die Tabelle schauen und ablesen, welches Zeichen sich hinter der Zahl versteckt. Kannst du den Code für X, und in der Tabelle rechts fortsetzen und ergänzen? Kannst du deinen Vornamen mit Hilfe der Tabelle also lange Folge von 0en und 1en aufschreiben? Mein Vorname: . . . Der ASCII – Code ist schon über 50 Jahre also und stammt aus den Anfangszeiten der Computer. Er wird aber auch heute noch an vielen Stellen verwendet. Welche Zahlenfolge damals welchem Zeichen zugeordnet wurde, ist eigentlich egal. Wichtig ist nur, dass die Zuordnung eindeutig ist (d.h. jedes Zeichen hat einen eigenen Code) und dass alle die gleiche Codetabelle verwenden. 2. Einfache Geheimschriften selbst erstellen Kannst du das Prinzip des Codierens und Decodierens auch für Geheimschriften anwenden? Der Freimaurer – Code wurde im Mittelalter verwendet. Nur wer den Code kannte, konnte die geheime Botschaft lesen. Kannst du die folgende Botschaft entschlüsseln, wenn du die Code – Gitter darunter zur Hilfe nimmst? Kannst du eine eigene, ähnliche Geheimschrift erfinden? Freimaurer – Code Lösung: Geheimschriften sind genial 3. Codes knacken Einfache Geheimschriften, bei denen ein Zeichen jeweils genau einem anderen Zeichen oder Code zugeordnet wird, lassen sich relativ leicht durch Raten entziffern. In deutschen Texten kommt der Buchstabe „E am häufigsten vor. Ebenfalls häuftig sind N, I, S, R, und T. Schaffst du es, die folgende Botschaft zu entziffern? Lösung: Eine geheime Botschaft in einer Geheimsprache